Wyjątkową nieprzezornością wykazał się np.

Co zrobić, kiedy ktoś zaatakuje naszą sieć domową. Jak się bronić przed hakerami

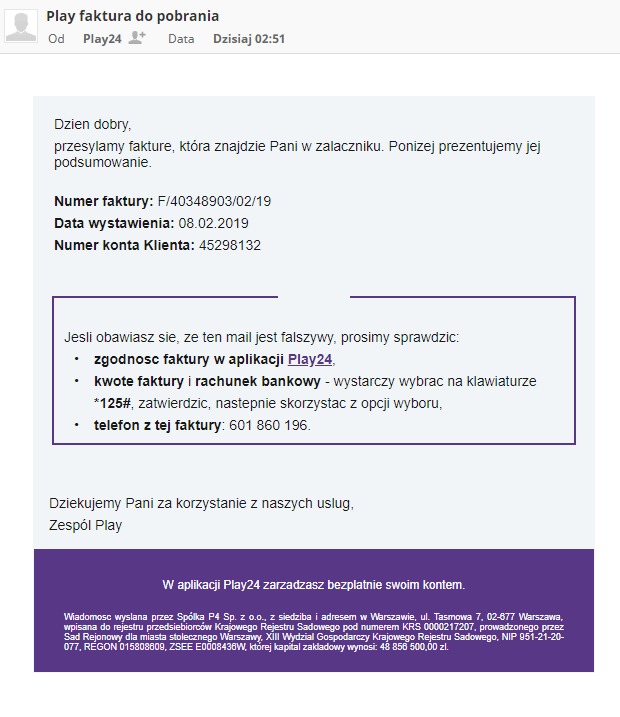

Odwiedzający go pracownicy czy kontrahenci mogli nie tylko podpatrzeć kody dostępu, ale równie dobrze szybko zrobić zdjęcie całej tablicy telefonem. Wbrew pozorom taka nierozważność nie jest szczególnie odosobnionym przypadkiem. Trudno sobie nawet wyobrazić taką sytuację, gdy rzekomo coś się dzieje w banku, a jego pracownicy nie mogą zareagować bez otrzymania od Ciebie hasła — podejrzane, prawda? Nie odpowiadaj także na wszelkie wezwania do pilnego uregulowania rzekomego długu, debetu, wyjaśnienia niejasności na koncie i o wszystkich tego rodzaju informacjach powiadamiaj czym prędzej swój bank.

Jedyne miejsce, gdzie możesz podać swoje hasło, to strona logowania do Twojego konta. Twoje hasło jest Twoją własnością i tylko Ty powinieneś je znać. Więcej o tego typu wyłudzeniach piszemy w pierwszej części cyklu, o zabezpieczaniu konta bankowego. Jeżeli przytrafi Ci się włamanie do domu, zawsze jak najszybciej, najlepiej zaraz po przyjeździe policji, zablokuj swoje konta i powiadom o zdarzeniu swój bank.

Nigdy nie masz pewności, czy złodzieje nie skopiowali Twoich haseł i kodów jednorazowych i nie użyją ich do oczyszczenia Twojego konta — nawet jeżeli komputer wydaje się być nietknięty. Wszystkie podane wcześniej przykłady były hasłami słabymi a niektóre można wręcz nazwać otwartą furtką. Jeśli obawiasz się, że będziesz mieć problem z przypomnieniem sobie kilku skomplikowanych haseł, możesz skorzystać z technik ułatwiających zapamiętywanie. Jest ich sporo i są naprawdę przydatne. Wskazówka: przy tworzeniu hasła należy zwrócić uwagę, aby nie było ono ani za krótkie, ani za długie.

Niektóre banki mogą nie pozwalać na wpisywanie haseł dłuższych niż np. Warto również zorientować się, czy system banku uwzględnia polskie znaki; jeżeli nie, trzeba z nich zrezygnować, choć niewątpliwie są one dodatkowym utrudnieniem dla przestępcy. Skupmy się teraz na stronach logowania, na których musimy podać nasze hasło. Poniżej prezentujemy, gdzie i jak wyświetlane są te informacje w najpopularniejszych przeglądarkach na przykładzie logowania do serwisu transakcyjnego eurobanku. Jeżeli cokolwiek wzbudzi Twoją wątpliwość, jak np.

Nawet jeżeli Twoje obawy okażą się na wyrost, lepiej wyjść na nieco przewrażliwionego niż stracić swoje pieniądze, które później będzie naprawdę trudno odzyskać. Można to zmienić w zaawansowanych ustawieniach przeglądarki, wybierając odpowiednią opcję. Natomiast bez tej zmiany dopiero po kliknięciu na kłódkę pojawia się komunikat, że połączenie jest potwierdzone i bezpieczne. Twórcy przeglądarki zrezygnowali z informowania o protokole ze względu na przejrzystość adresu w oknie przeglądarki.

Brak tej informacji nie oznacza, że strona banku, na którą wchodzimy, nie jest szyfrowana o szyfrowaniu świadczy również kłódka , niemniej, jeśli strona rzeczywiście NIE BĘDZIE szyfrowana, łatwiej to w Operze przeoczyć. Gdy posiadamy konta w różnych bankach, kilka kont poczty e-mail, konto na Facebooku, Twitterze i na Allegro, zapamiętanie loginów i haseł do nich wszystkich staje się w zasadzie niewykonalne.

- Szpieg na objawach whatsApp Różnie.

- Najlepsze programy do zdalnego sterowania komputerem?

- Najważniejszy sposób sprawdzenia czyichś wiadomości tekstowych WhatsApp i Viber połączeń bez Jailbre!

- Oprogramowanie do śledzenia telefonu Android może sprawdzać wiadomości tekstowe.

Mimo to nie ulegajmy pokusie korzystania z tych samych loginów i haseł w przypadku każdego konta — odkrycie jednego hasła naraża nas na utratę danych, pieniędzy, wprowadzenie treści, których byśmy sobie nie życzyli itp. Nie najlepszym rozwiązaniem jest również zapamiętywanie haseł przez przeglądarki. Po pierwsze, nie wiemy, jakiej jakości zabezpieczenia zostały w nich zastosowane i jak często są one aktualizowane.

Po drugie, jeżeli ktoś uzyska dostęp do naszego komputera, będzie się mógł bez problemu zalogować na naszych kontach. Zdecydowanie odradzamy stosowanie takiego rozwiązania w pracy, w komputerze, który do nas nie należy nawet u znajomych czy rodziny. Z pomocą w tej sytuacji przychodzą nam programy komputerowe zwane menedżerami haseł. Niestety, tylko KeePass jest w tym gronie aplikacją bezpłatną, ale równocześnie jedną z najpopularniejszych i najbardziej cenionych. Działanie każdego menedżera haseł jest podobne: tworzymy w nim bazę naszych haseł, a dostęp do niej zabezpieczamy jednym, silnym kodem dostępu.

Kod ten znamy wyłącznie my, nie jest on zapisywany ani w programie, ani przesyłany do chmury, więc jeżeli go zapomnimy, nigdy nie dostaniemy się do naszej bazy. Z drugiej strony, musimy pamiętać tylko jedno, główne hasło, co jest niewątpliwym ułatwieniem. Podane przez nas informacje są każdorazowo szyfrowane i zabezpieczone głównym hasłem jeszcze przed wysłaniem ich do sieci. Każdy menedżer haseł oferuje możliwość sprawdzenia siły naszego kodu. Menedżer potrafi sam zapisać w bazie danych hasła, dzięki którym zalogowaliśmy się na naszych kontach bankowych, poczty czy na portalu społecznościowym; po umieszczeniu kodu dostępu w bazie integruje się z przeglądarką i automatycznie wypełnia hasło po podaniu przez nas hasła głównego do naszej bazy.

Co ważne, nie ma limitu liczby zapisywanych haseł. Interesującą funkcją menedżerów jest generowanie silnego hasła, które możemy później wybrać np. Taki maksymalnie skomplikowany kod dostępu zostaje zapisany w programie i jest automatycznie używany na tej stronie, na której po raz pierwszy go użyłeś. Menedżer haseł najczęściej współpracuje ze wszystkimi dostępnymi przeglądarkami i synchronizuje hasła ze wszystkimi urządzeniami, np. Jeżeli zainstalujesz któryś z tych programów, pamiętaj o usunięciu swoich haseł z przeglądarek — w przeciwnym wypadku nadal będą z nich korzystały.

Warto się również zastanowić, czy na pewno chcemy, aby kod dostępu do naszych kont bankowych był zapisany w chmurze; w przypadku innych haseł menedżer jest przydatnym rozwiązaniem. Stosowanie się do powyższych zasad zwiększy szansę uniknięcia przykrych niespodzianek w rodzaju kradzieży środków z konta, wykradzenia korespondencji czy włamania się na profil na portalu społecznościowym.

Jak haker może włamać się na Twoją skrzynkę mailową?

Pamiętaj, że Twoje bezpieczeństwo w ogromnym stopniu zależy od Ciebie. Autor: erte. Utworzono: Nie polecam korzystania z menedżera haseł do stron banków. Najlepiej stworzyć skomplikowane hasło i zapamiętać je w głowie. Następnie stosować je w różnych wariantach dla różnych banków. Dotyczy zwłaszcza sytuacji, gdy bank wymaga podania tylko niektórych liter hasła w momencie logowania.

Autor: najlepszekonto. To też dobra metoda. Co do menedżerów haseł - co kto woli. Na pewno najgorszym sposobem jest zapamiętywanie hasła w przeglądarce ;. Bank Pekao S. Noworoczne zmiany. Najlepsze konta oszczędnościowe w styczniu r. Bony, vouchery, kupony Allegro — atrakcyjna nagroda w promocjach bankowych. Ranking kont premium — kwiecień My analizujemy konta bankowe. Ty je wybierasz.

Konta indywidualne. Pozwala łatwo i wygodnie udzielać pomocy oraz prowadzić wideokonferencje i szkolenia. Połączenia są całkowicie bezpieczne - bez specjalnego hasła nikt nie uzyska dostępu do naszego komputera. Nie musimy instalować dodatkowo żadnego serwera, możemy łączyć się, korzystając z identyfikatora, a nie adresu IP. AnyDesk ma wbudowane narzędzia do obsługi dźwięku, klawiatury, schowka systemowego. Działa bez instalacji. Po uruchomieniu programu wystarczy podać adres AnyDesk komputera, z którym chcemy się połączyć, a następnie kliknąć Transfer pliku lub Łączenie. Następnie osoba, z którą się łączymy, musi zaakceptować przychodzące połączenia i korzystając ze specjalnych kafelków, może wybrać, jakie prawa będziemy mieli, są to na przykład dostęp do myszy i klawiatury czy nagrywanie sesji.

Po wybraniu odpowiadającej nam opcji klikamy na Akceptuj i po chwili będzie można zdalnie zarządzać naszym komputerem. Nieco bardziej skomplikowany w obsłudze program do zdalnego zarządzania pulpitem. Dostępny jest w języku angielskim i składa się z dwóch modułów - Server oraz Viewer. Nie jest on idealnym rozwiązaniem w przypadku łączenia się z komputerami, które uzyskują dostęp do internetu poprzez zmienne IP, gdyż będziemy musieli ponownie przeprowadzać konfigurację przy każdej zmianie adresu.

W sieci lokalnej nie ma tego problemu. Dużą zaletą jest natomiast dobra kompresja obrazu, która pozwoli na komfortową pracę nawet przy słabszym łączu. Ważnym krokiem przy instalacji jest ustawienie haseł do zdalnego dostępu i hasła administratora. Usługa serwera jest uruchamiana automatycznie i widoczna w zasobniku systemowym.

Po najechaniu na jej ikonę kursorem sprawdzimy, na jakich adresach IP możemy się połączyć. W celu nawiązania połączenia i przejęcia kontroli nad drugim komputerem musimy uruchomić program TightVNC Viewer, podać odpowiedni adres IP, kliknąć Connect i podać hasło. Program ten do pracy wymaga, aby na komputerze, z którym się łączymy, był zainstalowany VNC Server i właśnie dane tego serwera podajemy przy konfiguracji aplikacji klienta na naszym urządzeniu. Musimy również założyć darmowe konto, bez którego VNC Server nie zadziała. W trybie podglądu pulpitu program redukuje ilość wyświetlanych kolorów i efektów w celu usprawnienia obsługi.

1. Atak Phishingowy na Facebooka

W programie VNC Server należy udostępnić komputer i podać hasło dostępu. Podajemy adres IP serwera komputera , z którym się łączymy, i jego nazwę, dzięki czemu szybko rozpoznamy go na liście.

Klikamy na OK. Teraz wystarczy dwukrotnie kliknąć miniaturę pulpitu i rozpocząć połączenie, podając hasło do autoryzacji. Darmowy program do zdalnej obsługi komputera mającego połączenie z internetem bądź z siecią lokalną. Pozwala sterować myszką i klawiaturą peceta, do którego nie mamy fizycznego dostępu. Instalacja UltraVNC przebiega bardzo sprawnie. Podczas tego procesu możemy zdecydować czy chcemy korzystać z programu jako z serwera, czy jako z aplikacji dla klienta.