Niniejsze oprogramowanie cechuje różnorodność zalet i korzyści: jego dostępność w wielu językach pozwala nam wierzyć, że znajdziesz program szpiegujący dla siebie także w swoim języku!

- Spyware — Co to jest i jak to usunąć | Malwarebytes;

- IPod Touch Spy Software Apple!

- Sposób sprawdzania komórki do stosowania szpiegowania.

Spośród zalet Mspy wymienić należy: systematyczne aktualizacje, poszerzanie o nowe funkcje i przystępność: mówimy tu o programie należącym do czołówki tego typu aplikacji, łączącym wydajność i konkurencyjność. Nie należy zapominać, że gwarantujemy zwrot pieniędzy w ciągu 10 dni!

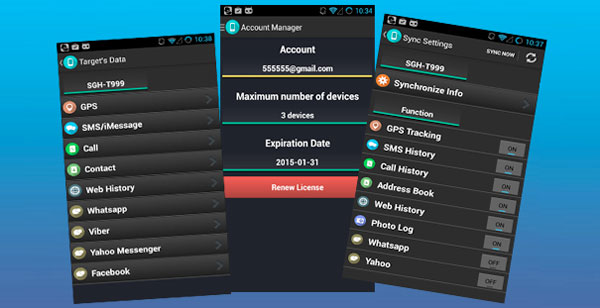

Nie uważasz, że to główny powód, dla którego chcesz pobrać Mspy? Podstawowym celem w trakcie monitorowania czyjejś aktywności jest pozostanie niezauważonym. Jeszcze raz tutaj, Mspy wykracza poza twoje wymagania, ponieważ jest kompatybilne z większością systemów operacyjnych i dzisiejszymi smartfonami.

Kompatybilne jest również z iOS 5 I iPhone 6. Jednak uważaj! Zawsze sprawdź swój model telefonu i jego system operacyjny zanim zainstalujesz na nim oprogramowanie. Lista jest długa! Mspy naprawdę oferuje szeroką gamę przydatnych funkcji, a wszystkie są niezwykle proste w obsłudze: w rzeczywistości Mspy działa automatycznie, a jedyne co należy do Ciebie to zapoznanie się z zebranymi danymi na bezpiecznym koncie online. Szpieguj i śledź maile : Mspy pozwala ci na uzyskanie dostępu do zawartości wszystkich wysłanych lub otrzymanych maili, wraz ze szczegółami dotyczącymi dnia i godziny.

Otrzymasz także nazwę wysyłającego, jeśli jest ona zapisana w kontaktach. Szpieguj i śledź wszystkie połączenia : Mspy naprawdę umożliwia ci zdobycie wiedzy na temat wszystkich przychodzących i wychodzących połączeniach z telefonu docelowego.

Czy twój telefon jest podsłuchiwany? - Jak usunąć szpiega z telefonu

Możesz także użyć opcji blokowania połączeń. Szpieguj i śledź wszystkie smsy : SMS to forma komunikowania się, przez którą przepływa ogromna ilość informacji i dlatego też pomyśleliśmy, że użytkownicy chcieliby monitorować również smsy: Mspy może szpiegować wszystkie przychodzące i wychodzące smsy, wraz z informacjami o dacie i czasie wysłania lub odebrania, a także zawartość wiadomości wraz z nazwą kontaktu.

Umożliwia ona oprogramowaniu szpiegującemu Mspy śledzenie telefonu i jego dokładnego położenia geograficznego w czasie rzeczywistym.. Szpieguj i śledź wszystkie ruchy w sieci : Internet: nowy świat. Kolejne życie za szybą ekranu: Aktywność w Internecie skrywa sekrety, które Mspy zdemaskuje!

Szpiegowanie telefonu komórkowego typu Smartfon – Android

Mspy daje ci kompletną historię przeglądania wszystkie odwiedzone strony , zakładki, a także umożliwia blokowanie stron internetowych na przykład dla dzieci. Szpieguj na komunikatorze, zdalnie blokuj aplikacje, szpieguj kalendarze i zadania, szpieguj filmy wideo i przechowywane zdjęcia: Mspy to wszechstronny pakiet programu szpiegującego. Tak samo jak inne oprogramowania szpiegowskie Mspy nie zmusza cię do zakupu najdroższej wersji pakietu: wręcz przeciwnie, masz wolność wyboru pakietu, który najbardziej ci odpowiada.

Mspy dostępny jest w trzech różnych pakietach, a mianowicie:. Z twojej przeglądarki Z każdego miejsca, z telefonu, komputera czy tableta.

Test na wierność partnera

Bezpłatnie Możesz testować pełną funkcjonalność w bezpłatnym abonamencie. Proste w użytkowaniu Instalacja aplikacji na kontrolowanym telefonie jest dziecinnie prosta. Pobieranie Pobierz i zainstaluj aplikację na kontrolowanym telefonie! Używany na całym świecie. Połączenia Gromadzi informacje o przychodzących i odebranych połączeniach wraz z numerem telefonu, datą i czasem rozmowy. Lokalizacja Gromadzi współrzędne geograficzne telefonu na podstawie danych sieci lub GPS.

Jak zacząć? Trzy szybkie kroki: 1 Pobieranie aplikację na telefon, który zamierzasz kontrolować. Przeczytaj to, jeśli potrzebujesz pomocy. Ktoś, kto znał identyfikator jego konta, urządził sobie przez kilka miesięcy zabawę: w serwisie internetowym banku wprowadzał identyfikator, a następnie podawał niewłaściwe hasło.

To oczywiście powodowało blokadę konta tego klienta. Klient był rozzłoszczony, bank również, wszyscy chcieliby złapać żartownisia, ale bez retencji danych niewiele można zrobić. Dostawcy Internetu wykasowali wszystko — nie mieli obowiązku przechowywania danych na zapas o czym mówi retencja , a gromadzenie danych przecież kosztuje. Naturalne prawo obywateli do zachowania poufności komunikacji nie może być jednak traktowane przez policję jako przeszkoda w prowadzeniu dochodzeń.

Specjaliści zajmujący się ochroną danych od wielu lat byli proszeni o wytyczne do przygotowania przepisów odnośnie do retencji danych. Aby pogodzić interesy organów ścigania oraz tych, u których dane mają być gromadzone, zaproponowali procedurę tzw. Przecież te dane są im potrzebne tylko wtedy, gdy jest to niezbędne, aby wykryć sprawcę.

Co więcej, można to osiągnąć względnie niewielkimi środkami. Trudno jednoznacznie odpowiedzieć na pytanie, co jest lepsze — permanentna, dogłębna kontrola elektroniczna wszystkich obywateli czy też restrykcyjne ograniczenia w tym względzie, których wynikiem może być utrudnione działanie organów ścigania. Każdy kraj musi znaleźć w tej dziedzinie swoje rozwiązanie, najlepiej w drodze publicznej debaty.

Szkoda, że takiej zabrakło w Polsce. Wydaje się, że możliwość tworzenia kompleksowych profili obywateli jest tylko teoretycznym zagrożeniem. Przynajmniej dopóty, dopóki skumulowane dane pozostają w gestii służb państwowych i to tylko w wyjątkowych sytuacjach.

Nagrywanie rozmów i wiadomości SMS

Do czasu, gdy firmy telekomunikacyjne i internetowe posiadają tylko cząstkowe dane o naszej aktywności, nie jest możliwe zbudowanie pełnego profilu. Poza tym magazynowanie tego typu danych nie obejmuje treści komunikacji. Wiedza o przepływie danych w sieciach teleinformatycznych jest niezbędna w niewielkiej liczbie przypadków — tylko wtedy, gdy są podstawy do objęcia inwigilacją osób podejrzanych o popełnienie przestępstwa.

Mimo to podchodzimy do tego z wielką rezerwą. Te zabiegi związane są ze szczególnym znaczeniem, jakie we współczesnym świecie odgrywa telekomunikacja, która może również nieść zagrożenia dla społeczeństwa.

Od początku tego roku obowiązuje znowelizowane prawo telekomunikacyjne, w którym zawarto przepisy o wymaganej przez UE retencji danych. Czy Pana zdaniem w polskim prawie przyjęto dobre rozwiązania? Niestety, ilość i rodzaj gromadzonych danych klientów korzystających z usług telekomunikacyjnych wykracza poza granice zdrowego rozsądku. Co więcej, podczas gdy dyrektywa EU określa okres przechowywania danych na sześć do dwudziestu czterech miesięcy, politycy zdecydowali się na nałożenie na przedsiębiorców obowiązku gromadzenia tych informacji przez całe dwa lata.

Nie było to konieczne. Sęk w tym, że nasze prawo skupia się na rozwiązaniu problemów związanych z wojną, terroryzmem i przestępczością zorganizowaną, zaś o zwykłym użytkowniku się nie pamięta. Czy uregulowania odnośnie do monitorowania aktywności komunikacyjnej wszystkich obywateli oraz długotrwale przechowywanych tych informacji nie ograniczają praw obywatelskich? Moim zdaniem niewątpliwie możemy o tym mówić. Popatrzmy choćby na art. Pomijając kwestię zwykłego prawa do prywatności każdej jednostki, już przepis daje służbom możliwość obejścia np.

Niektóre państwa nie wprowadziły jeszcze tego typu uregulowań, inne wycofały się z nich lub wprowadziły w minimalnym zakresie. Odsłaniają miękkie podbrzusze dla przestępców czy stoją na straży prywatności i swobód obywatelskich? A może po prostu nie traktują każdego człowieka jak potencjalnego przestępcy? Hasło o zwalczaniu przestępczości jest chwytliwe, jednak zastanawiam się, czy tak wiele osób naprawdę chętnie zrezygnowałoby z podstawowych aspektów swojej prywatności za cenę ułatwienia ścigania rzekomych przestępców.

Program jest bardzo drobiazgowy w usuwaniu m.

Narzędzie pozwala na dokładne wykasowanie plików i zawartości wskazanych folderów. Pomoże także odzyskać przypadkowo skasowane dane. Jakimi danymi wymienia się na komputer z innymi, w tym z serwerami internetowymi? Dzięki temu programowi zobaczymy, jakie dane wysyłamy w świat. CCleaner to darmowy program do optymalizacji i ochrony systemu. Ma wbudowany mechanizm do wyszukiwania i naprawy błędów w rejestrze systemowym, usuwa nieużywane pliki, dzięki czemu Windows pracuje szybciej a dysk twardy ma więcej wolnego miejsca.