Najlepszym sposobem będzie wykorzystanie, którejś ze sprawdzonych aplikacji. Oto kilka propozycji:. Darmowa, krótka, zwięzła i rzeczowa forma dotycząca najnowszych zagrożeń pojawiających się w internecie. Wirusy, wycieki haseł, wyłudzenia danych. Informacje prosto na Twój e-mail. Zapisz się.

Jak włamać sie na facebooka - Pytajka -

Najlepszy antywirus od AVG. Ponad 80 unikalnych aplikacji. Ochrona komputera i urządzeń Android. Połączenie zaawansowanej ochrony dla komputera i smartfona.

Darmowy poradnik przygotowany przez ekspertów AVG dla osób, które słabo znają się na komputerach. Zawiera podpowiedzi, rady, wskazówki zwiększające Twoje bezpieczeństwo. Currently, the best program on the market to optimize, manage, free up space and speed up the work of a computer and Android smartphone.

- Jest sposób na szpiegować telefon z Androidem.

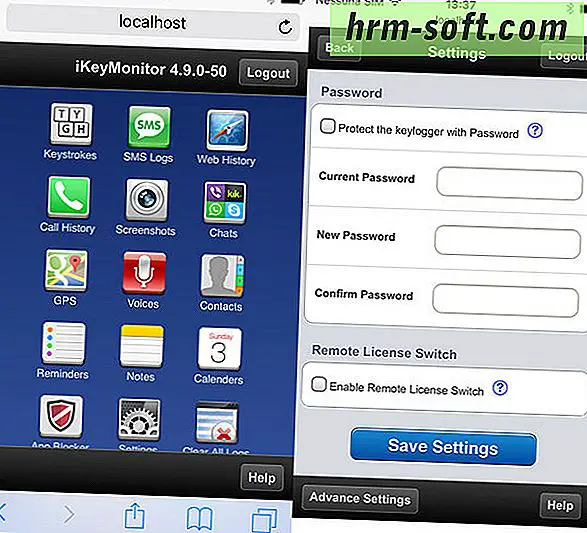

- Keylogger Android APK – uwaga na nielegalne oprogramowanie…..

- Od czego zacząć? Jak się komuś włamać na maila?.

- Jak możesz śledzić telefon komórkowy.

- messenger iphone | ?

- Jak włamać sie na facebooka.

CCleaner to świetna aplikacja na Androida. Składa się z czyściciela pamięci podręcznej tzw. Aplikacja nie usunie sama nam plików. Trzeba je zaznaczyć po analizie. Możemy również przeprowadzić analizę pamięci telefonu- zobaczyć co zajmuje najwięcej miejsca, odczytać dane systemowe i sprzętowe- np. Dostępna jest też wersja Pro , która umożliwia ustanowienie harmonogramu automatycznego czyszczenia. Jest to zoptymalizowana wersja programu Clean Master. Różni się wyglądem, a funkcjonalność pozostaje podobna.

Czyści pamięć podręczną, potrafi wyszukać luki w bezpieczeństwie, hibernuje aplikacje. W łatwy sposób możemy oszczędzać baterię smartfonu i pozbyć się aplikacji w tle. Program tworzy skrót 1 Tap to Boost na ekranie startowym.

Gwiazdy chciały uniknąć podatku. Nie udało się

Dzięki niemu, bez otwierania okna programu, przyspieszamy nasz telefon- zwolni pamięć RAM. Proces czyszczenia telefonu jest taki jak w aplikacji CCleaner , musimy wskazać co chcemy wyczyścić. Domyślnie program pozbędzie się uruchomionych aplikacji- zostaną one wyłączone.

Niektóre aplikacje mimo zamknięcia ich okna pozostają w trybie czuwania, działają w tle. Opcja Oszczędzanie baterii pokaże takie programy i pozwoli je zamknąć. Zwykle nie są nam potrzebne, a ciągną baterię. Zamknięcie ich przyniesie pozytywne skutki dla baterii telefonu, a jedynie aplikacje będą uruchomiały się dłużej raz po tym zabiegu.

Warto też wspomnieć, że usługi takie jak Messanger nie powiadomią nas o wiadomościach i wydarzeniach na Facebooku. Jeżeli potrzebujecie wiedzieć, co dzieje się na portalu społecznościowym, nie wyłączajcie ich. Program zaskakuje przejrzystym interfejsem. Umożliwia oczyszczenie pamięci operacyjnej zapełnionej przez otwarte procesy i programy.

Jak włamać WhatsApp numer telefonu

Druga funkcja programu czyści pamięć podręczną pliki cache i umożliwia nam usunięcie pobranych plików, których już nie potrzebujemy. Funkcja aplikacje zwróci nam listę zainstalowanych aplikacji z podziałem na przyznane im uprawnienia. Ciekawą funkcją jest App Locker , czyli blokada aplikacji.

Możemy ustawić pin dla wybranych aplikacji, np. Przy każdym uruchomieniu tych aplikacji, zostaniemy poproszeni o podanie kodu. Aplikacja może przydać się do zwalniania pamięci operacyjnej — RAM, usunięcia plików tymczasowych z telefonu, jednak brakuje jej jednej funkcjonalności- hibernowania aplikacji, co powoduje oszczędzanie baterii telefonu. Aplikacja nie tylko zadba o optymalizację działania smartfonu, ale i automatycznie przyśpieszy czas jego ładowania. Po podłączeniu go do sieci, program uruchamia procedurę wyłączenia aplikacji zżerających baterię.

Zyskujemy estetyczny ekran ładowania przypominający ten z systemu IOS. Standardową funkcjonalnością jest czyszczenie plików śmieciowych, cache, oczyszczanie pamięci operacyjnej telefonu. Ponadto posiada wcześniej wymienioną funkcję — blokadę PIN dla wybranych aplikacji. W powiadomieniach użytkownik otrzymuje skróty do optymalizacji telefonu, informację o temperaturze procesora, stan swojej sieci i latarkę z kompasem!

Na pulpicie program tworzy skrót o nazwie Boost. Klikając na niego szybko wyczyścimy pamięć RAM bez otwierania okna programu. Program rozbudowany, funkcjonalny i utrzymywany futurystycznym stylu. Ma jeszcze kilka innych składników: grupowanie powiadomień, analizę wykorzystania sieci, które na pewno będą służyć. Najpewniejszym rozwiązaniem będzie AVG Ultimate. Dodatkowo zadba o nasze bezpieczeństwo w najlepszy możliwy sposób. W przypadku zgubienia, smartfon zostanie zablokowany przy próbie zmiany karty SIM.

Ponadto użytkownik może sam zdalnie zablokować telefon i wymazać z niego dane. W innym przykładzie użytkownicy systemu Windows są podobno celem szeroko zakrojonych działań cyberprzestępców, oferujących zdalny dostęp do systemów informatycznych za jedyne 10 USD za pośrednictwem sklepu dla hakerów dostępnego w tzw. Programy reklamowane na forum obejmują systemy od Windows XP do Windows Właściciele sklepów oferują nawet wskazówki, w jaki sposób osoby korzystające z nielegalnych loginów mogą pozostać niewykryte.

W obecnym użyciu termin ten pochodzi z lat W artykule omawiano uzależniający charakter korzystania z komputera. W amerykańskim filmie science fiction z roku, pt. To fikcja, która wprowadziła widmo hakerstwa jako zagrożenia dla bezpieczeństwa narodowego. Okazało się, że film był proroczy, gdyż w tym samym roku gang nastoletnich hakerów włamał się do systemów komputerowych w Stanach Zjednoczonych i Kanadzie, w tym do Los Alamos National Laboratory, Sloan-Kettering Cancer Center i Security Pacific Bank. Następnie w Kongresie przegłosowano ustawę, w której uchwalono szereg zasad dotyczących przestępstw komputerowych.

Następnie, przez resztę lat Nastąpiły spektakularne ataki i włamania do komputerów rządowych i korporacyjnych, powstało więcej przepisów antyhakerskich, a także wystąpiło wiele godnych uwagi aresztowań i wyroków skazujących. Przez cały czas kultura popularna utrzymywała hakerów i hakerstwo w świadomości publicznej dzięki filmom, książkom i czasopismom poświęconym tego rodzaju działalności. Aby zapoznać się z historią hakerów, w tym terrorystów i hakerów sponsorowanych przez państwo, zajrzyj tutaj. Ogólnie można powiedzieć, że hakerzy próbują włamać się do komputerów i sieci z jednego z czterech powodów:.

Ponadto mamy jeszcze jedną kategorię cyberprzestępców: Ponadto mamy jeszcze jedną kategorię cyberprzestępców — hakerów, którzy działają z pobudek politycznych lub społecznych. Znane grupy haktywistów oraz niektóre z ich bardziej znanych przedsięwzięć można znaleźć na stronach: Anonymous , WikiLeaks i LulzSec.

- Jeśli otrzymasz podejrzaną wiadomość e-mail lub SMS.

- Top New Spy Aplikacja do telefonu komórkowego;

- Odpowiedzi (56).

- Aplikacja do śledzenia telefonu komórkowego APK na urządzeniu z Androidem.

- Istnieje najlepsze sposoby łatwego śledzenia rozmów.

- Najpopularniejsze.

Jest też inny sposób, w jaki postrzegamy hakerów. Pamiętacie klasyczne westerny? Jeśli haker jest osobą o dogłębnej znajomości systemów komputerowych i oprogramowania, wykorzystującym swoją wiedzę, aby w jakiś sposób obalić tę technologię, to czarny charakter robi to w celu kradzieży dóbr lub innych złośliwych powodów.

Dlatego czarnym kapeluszom przypisuje się jedną z tych czterech motywacji: kradzież, złodziejska reputacja, szpiegostwo korporacyjne i hakerstwo państwowe. Białe kapelusze natomiast dążą do poprawy bezpieczeństwa systemów organizacji przez wykrywanie słabych punktów, tak aby zapobiec kradzieży tożsamości lub innym przestępstwom cybernetycznym, zanim czarne kapelusze zostaną zauważone Korporacje zatrudniają nawet swoich własnych hakerów w białych kapeluszach jako część personelu pomocniczego, co opisano w jednym z ostatnich artykułów wydania online New York Times.

Firmy mogą nawet zlecić hakowanie białym kapeluszom zewnętrznym firmom świadczącym takie usługi, np. Trzecią kategorią jest tłum szarych kapeluszy, hakerów, którzy wykorzystują swoje umiejętności, aby włamać się do systemów i sieci bez pozwolenia tak jak czarne kapelusze. Zamiast jednak siać spustoszenie, mogą oni zgłosić swoje odkrycia właścicielowi oprogramowania i za niewielką opłatą zaoferować naprawę błędu związanego z podatnością na ataki. Perspektywy rosyjskiego hakerstwa Egzekwowanie prawa w Wielkiej Brytanii — trudna walka z hakerami Biohakerstwo.

Podczas gdy większość hakerów kojarzy się z komputerami z systemem Windows, system operacyjny Android również stanowi cel dla hakerów.

Czy można szpiegować na WhatsApp innej osoby?

Były to określone subkultury w latach Obecnie phreakerzy wyszli z ery technologii analogowej i stali się hakerami w cyfrowym świecie ponad dwóch miliardów urządzeń przenośnych. Hakerzy telefonii komórkowej używają różnych metod dostępu do telefonów i przechwytują pocztę głosową, rozmowy telefoniczne, wiadomości tekstowe, a nawet mikrofon i kamerę — wszystko to bez zgody lub nawet wiedzy użytkownika. W porównaniu do urządzeń iPhone telefony z systemem Android są znacznie bardziej narażone na atak, a ich otwarty charakter i niespójności w standardach w zakresie rozwoju oprogramowania narażają je na większe ryzyko uszkodzenia i kradzieży danych.

Wiele złego może się zdarzyć w wyniku włamania do systemu Android. Cyberprzestępcy mogą przeglądać przechowywane w telefonie dane użytkownika, w tym informacje dotyczące tożsamości i finansowe.