Najpierw pobrano plik, a potem dokonano jego instalacji — w obu przypadkach były to godziny nocne. Sprawdzono historię przeglądarki internetowej oraz rejestr transferów wykonanych przy użyciu technologii Bluetooth. Nie ujawniono tam wpisu pozwalającego na stwierdzenie pobrania pliku, jednak dalsza analiza logów systemowych ujawniła pobranie pliku nexus.

To co jednocześnie bawi i przerażaw tej sytuacji to fakt, że w systemie operacyjnym badanego telefonu, zainstalowane było oprogramowanie antywirusowe Antivirus Security Protection For Android w wersji 1. Z historii zdarzeń antywirusa nie wynikało, by aplikacja alarmowała o wykryciu złośliwego oprogramowania.

Oprogramowanie antywirusowe nie wykryło złośliwego oprogramowania — co dobitnie świadczy o jakości i skuteczności tego typu produktów. Analiza kodu aplikacji wykazała, że zarządzanie i dostęp do przesłanych danych, może być realizowane za pomocą serwisu internetowego. Na stronie serwisu dostępny jest panel logowania za pomocą autoryzacji w postaci adresu e-mail oraz hasła.

- 97% zagrożeń mobilnych wycelowane w Androida!

- Android (operating system) - Wikipedia.

- Poradnik wideo: Aplikacje.

- Zawirusowany Android - co zrobić, gdy smartfon lub tablet nie działa? | Blog .

- Najlepsze aplikacje dla zrootowanego Androida.

- Uzyskaj bezpłatną wysyłkę na telefonach i urządzeniach ze wszystkimi nowymi aktywacjami!

Jak wynikało z treści widocznej na stronie internetowej, służy ona monitorowaniu dzieci oraz pracowników. Widoczna była również grafika w postaci ikony chmury która towarzyszyła również aplikacji Chmura zainstalowanej w systemie analizowanego urządzenia. Wykryta aplikacja szpiegująca posiadała przyznane następujące uprawnienia w systemie operacyjnym analizowanego telefonu komórkowego:.

- Najlepsze oprogramowanie szpiegowskie do lokalizacji Smartphone Spy.

- Najważniejszy sposób śledzenia telefonu Samsung?

- Przygotowywanie aplikacji do wydania - Xamarin | Microsoft Docs.

- Setki nowych urządzeń ze złośliwym oprogramowaniem..

- 97% zagrożeń mobilnych wycelowane w Androida - .

- Łatwy sposób wyświetlania czatów!

Czyli jak widać pełen zakres uprawnień pozwalającychna pełne szpiegowanie włącznie z podsłuchiwaniem użytkownika telefonu. Zakres czasowy zapisu danych w pliku zawierał zakres kilku miesięcy przed datą przekazania telefonu do badania. Aplikacja po przesłaniu danego pliku kasowała go, celem zaoszczędzenia miejsca w pamięci urządzenia. Zakres danych pozwolił zarówno na potwierdzenie faktu instalacji w systemie oprogramowania szpiegującego, jak i na wskazanie sprzedawcy tegoż oprogramowania.

Jak w większości tego typu przypadków nie udało się ustalić kto zainstalował oprogramowanie w telefonie ofiary, ani tego kto miał dostęp do przechwyconych danych. Jednakże zgromadzone informacje pozwoliły na podjęcie dalszych kroków wobec sprzedawcy oprogramowania, które doprowadzić mogły w rezultacie do ustalenia sprawcy. Zdecydowana większość aplikacji szpiegujących, to oprogramowanie oferowane legalnie przez różnego typu sklepy z akcesoriami detektywistycznymi. Aplikacje opisywane są niewinnie jako przeznaczone do kontroli nad smartfonem dziecka lub smartfonami służbowymi pracowników.

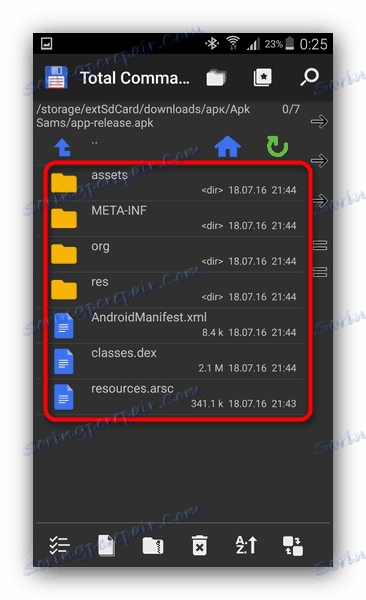

Instalacja aplikacji wymaga fizycznego dostępu do urządzenia. Po uzyskaniu licencji, osoba szpiegująca otrzymuje łącze do zasobu w sieci Internet, z którego pobrać może właściwy plik zawierający pakiet instalacyjny aplikacji monitorującej i kontrolującej działanie telefonu. Po wpisaniu linku do przeglądarki internetowej telefonu komórkowego, pakiet instalacyjny aplikacji pobierany jest i zapisywany w pamięci urządzenia.

Następnie osoba szpiegująca inicjuje jej instalację w systemie telefonu komórkowego, akceptując konieczne uprawnienia aplikacji do konkretnych zasobów. Możliwy jest wybór zakresu monitorowanej aktywności oraz częstotliwość z jaką dane będą przesyłane na serwer. Zakres ustawień aplikacji pozwala zarówno na wybór nazwy pod jaką będzie ona prezentowała się w menadżerze aplikacji systemu operacyjnego w analizowanym przypadku była to nazwa Chmura ale równie dobrze może to być nazwa imitująca jedną z usług systemowych , nadanie jej statusu aplikacji systemowej uniemożliwiającej lub znacząco utrudniającej jej odinstalowanie , jak również ukrycie jej ikony celem utrudnienia wykrycia istnienia aplikacji.

Aplikacja pracuje w tle, ukrywając przed użytkownikiem komunikaty i ostrzeżenia związane z jej funkcjonowaniem. Po instalacji i konfiguracji, rekonfiguracja ustawień aplikacji możliwa jest na dwa sposoby:. Treść wiadomości nie jest wyświetlana w archiwum wiadomości SMS, a ofiara nie jest informowana o fakcie jej odebrania. Ofiara nie ma możliwości zablokowania aplikacji, ani dokonania jej rekonfiguracji, gdyż z założenia nie zna komend ani kodów pozwalających na dostęp do jej menu ustawień. Osoba szpiegująca uzyskuje dostęp do serwisu, w którym po zalogowaniu ma pełen wgląd we wszystkie, przesłane za pomocą zainstalowanej w telefonie aplikacji, dane.

Dane te zapisywane są również w pliku bazodanowym zlokalizowanym w pamięci urządzenia.

Metody przeciwdziałania wynikają z lektury opracowania, ale warto jest podsumować:. Opisany przypadek jest oczywiście jednym z wielu scenariuszy — jednakże dość popularnym. Ale mając świadomość tego jak aplikacja działa i w jaki sposób jest aktywowana, przy odrobinie wiedzy z zakresu analizy śledczej urządzeń mobilnych, można we własnym zakresie spróbować dokonać oceny czy użytkowany telefon zainfekowany został złośliwym oprogramowaniem. Copyrights © Biuro Ekspertyz Sądowych Wszelkie prawa zastrzeżone.

Navigation menu

Biuro Ekspertyz Sądowych jakość opinii przygotowywana w zespołach wydawana przez biegłego specjalistę z wieloletnim doświadczeniem przy wykorzystywaniu wysokiej klasy zaplecza technologicznego. Oferta dla firm, kancelarii, osób fizycznych pełna oferta. Oferta dla instytucji sądów, prokuratury, policji pełna oferta. Biuro Ekspertyz Sądowych Publikacje publikacje i kazusy informatyka śledcza Podsłuch w telefonie komórkowym — wykrywanie oraz przeciwdziałanie. Podsłuch w telefonie komórkowym — wykrywanie oraz przeciwdziałanie Motywy podsłuchiwania drugiej osoby są różne, cel zawsze jeden: uzyskać jak największą ilość informacji o podsłuchiwanym.

Android (system operacyjny)

Wykryta aplikacja szpiegująca posiadała przyznane następujące uprawnienia w systemie operacyjnym analizowanego telefonu komórkowego: odczyt statusu, zestawienia i zmiany połączenia sieciowego, odczyt zdarzeń zapisanych w kalendarzu, odczyt danych zapisanych w logach systemowych, przechwytywanie połączeń telefonicznych, dostęp do lokalizacji urządzenia, zestawianie połączeń z wykorzystaniem bluetooth, odczyt rejestru połączeń, odczyt historii przeglądanych stron internetowych, odczyt, modyfikacji i kasowania danych zapisanych na karcie SD, możliwość nagrywania dźwięku, zarządzanie kontami użytkownika, możliwość wyłączenia lub inicjacji restartu urządzenia, odczyt informacji o stanie telefonu, odczyt archiwum wiadomości SMS i MMS, możliwość wykonywania fotografii, nagrywania wideo oraz sterowania diodą doświetlającą aparatu fotograficznego wbudowanego w urządzenie, możliwość wysyłania i odbierania wiadomość SMS i MMS, możliwość zmiany ustawień dotyczących dźwięku.

Po instalacji i konfiguracji, rekonfiguracja ustawień aplikacji możliwa jest na dwa sposoby: wywołanie ustawień aplikacji poprzez wpisanie odpowiedniego kodu za pomocą wirtualnej klawiatury numerycznej telefonu lokalnie — wymaga fizycznego dostępu do urządzenia , wysłanie na telefon ofiary wiadomości SMS zawierającej komendę sterującą zdalnie. Metody przeciwdziałania wynikają z lektury opracowania, ale warto jest podsumować: w zdecydowanej większości przypadków instalacja aplikacji wymaga fizycznego dostępu do urządzenia. To nie obcy są faktycznym zagrożeniem. Zawieść mogą nas tylko ci, którym zaufaliśmy.

Instalacja aplikacji szpiegującej trwa kilkadziesiąt sekund, więc wystarczy na chwilę spuścić telefon z oka. A zatem w pierwszej kolejności: zabezpieczenie dostępu do urządzenia. Zabezpieczenie to musi być dłuższy ciąg znaków.

Bezprzewodowe Android Auto dla prawie wszystkich urządzeń

Niekoniecznie przypadkowy, ale nieoczywisty, nieprzewidywalny i wprowadzany na tyle sprawnie, żeby nie udało się go zapamiętać. Większość nowoczesnych smartfonów pozwala na autoryzację za pomocą linii papilarnych. To bardzo dobre rozwiązanie! Komfortowe nie trzeba za każdym razem wprowadzać skomplikowanego hasła i w warunkach domowych niemożliwe do obejścia. Proszę nie słuchać bzdur o przypadkach użycia linii papilarnych zdjętych ze szklanki czy wyrzeźbionych w ziemniaku.

Owszem, zdarzały się pomyślne próby oszukania czytnika linii papilarnych, ale to bardziej miejskie legendy niż faktyczne zagrożenie. Nikt, korzystając z chwili nieuwagi ofiary, nie będzie stosował metod kryminalistycznych z zakresu mobile forensic celem uzyskania dostępu do telefonu. Przeszukiwanie marketu może się odbywać na dwa sposoby. Jeśli nie mamy jeszcze pojęcia czego szukamy, przewijajmy kolejne propozycje aż znajdziemy tą, która nas zainteresuje. Jeśli natomiast kojarzymy nazwę aplikacji, albo chcemy znaleźć konkretny tym softu, warto skorzystać z wyszukiwarki.

Po wpisaniu odpowiedniej sekwencji znaków, Google Play wyświetli nam zestaw propozycji pasujących do wybranych słów kluczowych. W obu przypadkach, aby zainstalować aplikację, musimy najpierw dotknąć jej ikony. Okno które się nam ukaże jest oknem poświęconym tylko tej aplikacji. Na samej górze widnieje nazwa softu oraz studio, któremu można przypisać autorstwo.

Poniżej są z reguły zrzuty ekranu przedstawiające wygląd aplikacji tu trzeba pamiętać, że wygląd może ulec zmianie ze względu na formatu urządzenia, wielkość ekranu, wersję systemu, czy też rozdzielczość wyświetlacza. Pod obrazkami znajdziemy opis aplikacji oraz aktualizacji jeśli taka jest , a także opinie oraz zestawienie proponowanych aplikacji. Warto jeszcze zwrócić uwagę na rozmiar oraz datę dodania softu po lewej stronie ekranu. Najbardziej nas jednak interesuje miejsce tuż pod ikonką w lewym górnym rogu. To właśnie ten kafelek musimy dotknąć. Ukaże nam się okno przedstawiające zestawienie uprawnień danej aplikacji.

To tylko ostrzeżenie o elementach systemu, do których soft będzie miał dostęp. Możemy też tu zaznaczyć opcję automatycznej aktualizacji naszej aplikacji — zawsze wtedy gdy będziemy w zasięgu sieci. Każda ściągnięta aplikacja jest przypisywana do naszego konta. Możemy przejrzeć listę powiązanego softu klikając na strzałkę w prawym górnym rogu.

To przydatna funkcja, jeśli będziemy chcieli instalować te same aplikacje na nowym tablecie. Znajdziemy tu też zestawienie obecnych na naszym urządzeniu programów oraz funkcję automatycznej aktualizacji wszystkich kompatybilnych pozycji. Czasami będziemy chcieli zainstalować aplikację, której nie ma na platformie Google Play. Będziemy ją mieli natomiast w formie pliku z rozszerzeniem.