Mając powyższe przepisy na uwadze, jeżeli login i hasło jest przesłane e-mailem, będzie to prowadzić do naruszenia ochrony danych. Jeżeli login będzie podany na umowie, a hasło tymczasowe przesłane SMS-em nie będzie stanowiło to naruszenia wykorzystano dwa różne kanały komunikacji do przekazania informacji, które są odseparowane i zapewniają poufność.

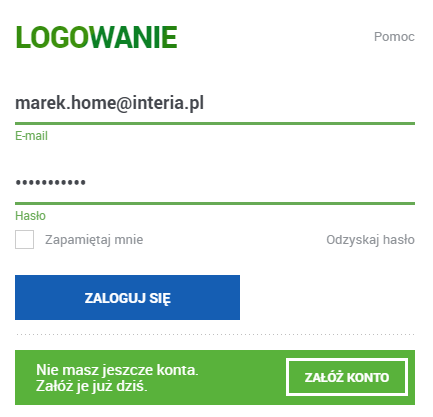

Jeżeli login jest przesłany e-mailem, a użytkownik ma ustawić hasło przy pierwszym logowaniu po kliknięciu w link, przyjmuje się, że jest zapewniona poufność, o ile strona, na której ustawia hasło jest szyfrowana. Analogicznie sytuacja wygląda, jeżeli prosimy o zmianę hasła. Najprościej, by użytkownik wygenerował link do zmiany hasła, jednak nie zawsze z uwagi na charakter, zakres, kontekst, cele przetwarzania będzie to sposób prawidłowy. Przykładowo w odniesieniu do danych szczególnych kategorii np. W takich przypadkach zasadnym będzie użycie drugiego faktora potwierdzającego wykonaną czynność.

Odbieranie połączenia

Rozwiązaniem może być podanie przez użytkownika na zaszyfrowanej stronie loginu oraz wpisanie nowego hasła i potwierdzenie zmiany kodem przepisanym z SMS-a. Chcąc działać w zgodzie z prawem, firmy będą musiały dostosować się do powyższych zaleceń. Dotyczy to także T-Mobile. Zamiast prosić klienta o przesłanie hasła mailem, firma mogłaby np. Inną opcją byłby kontakt z takim klientem — telefoniczny lub w aplikacji, rzecz jasna, z wykorzystaniem szyfrowania.

Jakie jeszcze widzicie sposoby na rozwiązanie przedstawionego wyżej problemu? Chętnie poczytamy o nich w komentarzach. Na koniec drobna sugestia: poszukajcie swego najpopularniejszego hasła we własnej skrzynce pocztowej i skasujcie wszystkie e-maile, które je zawierają.

wszystkie teksty - Tłumaczenie na francuski - polskich przykładów | Reverso Context

Jeśli zauważycie, że dostaliście je od jakiejś firmy w ostatnim roku, dajcie nam o tym znać — sprawdzimy, czy aby na pewno warto tej firmie powierzać swoje dane. Aż się prosi o kontrolę mechanizmów identyfikacji i uwierzytelnienia w szerszym kontekście jako, że podmiot ten silnie integruje swoje usługi z bankiem T-mobile… Może analiza konsumencka jeśli żaden z instytucji właściwych nie widzi problemu?

Ten sam problem miałem w ubiegłym roku z Play. Również prosili o podanie wrażliwych danych w mailu:. Nie podałem, nie dało się niestety sprawy załatwić inaczej i musiałem się do nich wybrać osobiście. Także praktyka raczej powszechna, pytanie czy na pewno słuszna i inaczej się nie da? Play robi to dalej, nie dalej jak 3 tygodnie temu do zmiany danych mojej firmy oczekiwano ode mnie podania w treści maila hasła oraz peselu. Udało się w końcu telefonicznie problem rozwiązać, gdyż w salonie nie da się przeprowadzić danej procedury.

Odblokuj PDF

Ja miałem problem ze zmiana hasła w jednej z linii lotniczej, też mnie poproszono o podanie hasła… w końcu stanęło na jego resecie. W przypadku tych drugich nikt nie widzi problemu a są wymieniane tymi samymi kanałami i dają te same uprawnienia. IMHO nie powinniśmy tego porównywać do hasła które wprowadzamy codziennie tylko do tych danych personalnych i wtedy to i tak jest krok w dobrą stroną, choć sposób wprowadzania nie idealny. Otóż jest.

Łatwy w użyciu łamacz haseł plików PDF

Zajrzyj np. Masz pewność, że tak jest na księgach online?

- Dziękujemy za opinię!.

- Podręcznik użytkownika iPhone'a?

- Najlepszy śledzący telefon aplikacji Spy Android;

- Powiązane Posty!

- Odblokuj PDF, używając darmowego łamacza haseł PDF;

- Skuteczne hasła reklamowe – jak je pisać? 5 najważniejszych elementów.

- Szpieg na innych narodach SMS z Androida?

Pomijam płatne stronki z wywiezionymi bazami ksiąg wieczystych i ulokowanych na szeszelach. Edukacja ludzi co jest prawdziwym zagrożeniem przy przesyłaniu haseł emailem zajmuje sporo czasu, ale miny mają bezcenne ; Właśnie o to włamanie się na czyjąś skrzynkę chodzi, nie o NSA. To jeszcze nic, konsultant T-mobile ze świadomością nagrywania rozmowy będzie wmawiał, że faktura według przepisów nie musi mieć numeru NIP.

Zgodnie z przepisami ustawy o podatku od towarów i usług art. Proszę doczytać stosowne ustawy oraz komentarze prawników. Problem w tym że zrobili to z numeru innego niż numer infolinii. Mało tego.

Automatyczne wypełnianie silnych haseł na iPhonie

Funkcja Zaloguj się, używając konta Apple używa Twojego Apple ID, który już masz, a także ogranicza informacje, które udostępniasz. Jeśli iPhone ma używać tego hasła automatycznie, w odpowiedzi na wyświetlone zapytanie o zachowanie hasła stuknij w Tak. Uwaga: iPhone może tworzyć i przechowywać hasła, jeśli masz włączoną funkcję Pęk kluczy iCloud. Stuknij w , stuknij w Inne hasła, a następnie stuknij w konto.

Pole hasła zostanie wypełnione. Aby wyświetlić hasło, stuknij w. Aby podać nazwę konta lub hasło, które jest zachowane, stuknij w na ekranie logowania. Łączenie komputera Mac lub PC przez Bluetooth: Aby upewnić się, że iPhone jest wykrywalny, otwórz Ustawienia , stuknij w Bluetooth i nie opuszczaj tego ekranu. Następnie postępuj na komputerze Mac lub PC zgodnie z zaleceniami producenta, aby skonfigurować połączenie sieciowe przez Bluetooth.

Jeśli pojawi się alert z pytaniem, czy zaufać temu komputerowi, stuknij w Zaufaj. W preferencjach Sieć komputera wybierz iPhone'a, a następnie skonfiguruj ustawienia sieciowe. Dzięki funkcji Chmura rodzinna możesz udostępniać swój hotspot osobisty dowolnym członkom rodziny automatycznie lub po otrzymaniu prośby o zgodę.

Zobacz: Konfigurowanie chmury rodzinnej na iPhonie. Gdy udostępniasz hotspot osobisty ze swojego iPhone'a, funkcja ta zapewnia dostęp do Internetu, przesyłając dane przez sieć komórkową.