Stalkerware przypomina wiele programów szpiegujących, które obejmują programy takie jak keyloggery i złośliwe oprogramowanie do strzyżenia. Co odróżnia stalkerware od programów szpiegujących?? Główną różnicą jest to, że oprogramowanie szpiegujące przedostaje się do systemów pod pozorem legalnego programu i wysyła dane do nieznanego złośliwego agenta.

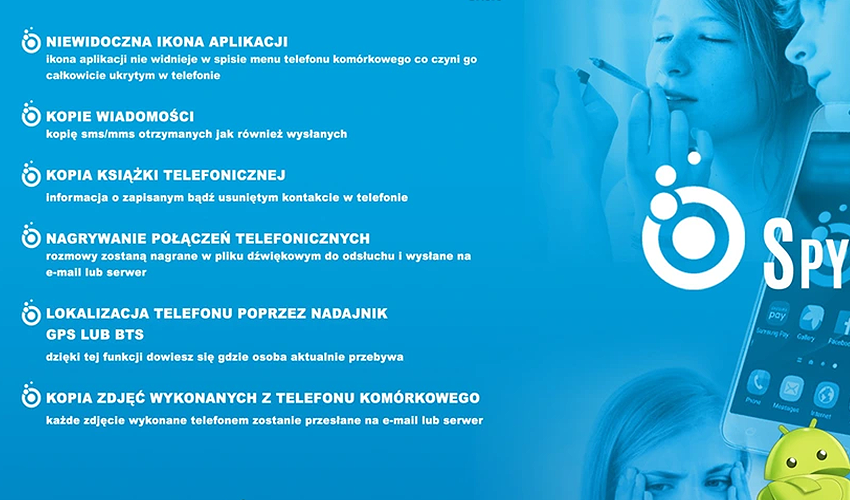

Z drugiej strony Stalkerware otwarcie reklamuje swoje funkcje potencjalnym klientom i wysyła dane na adres e-mail podany przez użytkownika. Jak można się domyślać, oprogramowanie stalkerware nie jest przeznaczone do instalacji w systemie użytkownika; po prostu sami się logują! Zamiast tego użytkownik instaluje go na urządzeniu innej osoby, którą chce śledzić.

Jest to główna różnica między oprogramowaniem szpiegującym i prześladowczym; oprogramowanie szpiegujące jest pobierane przypadkowo, a oprogramowanie szpiegujące jest celowo instalowane na urządzeniach, które użytkownik chce śledzić. Jako taki, głównym rynkiem stalkerware są ludzie, którzy nie ufają całkowicie komuś innemu. Na przykład podejrzany małżonek może zainstalować czytnik SMS w telefonie swojego partnera, aby upewnić się, że nie oszukuje.

Podobnie rodzic może zainstalować oprogramowanie stalkerware na telefonie swojego dziecka, aby monitorować przeglądanie Internetu. Przy tych wszystkich różnych terminologiach śledzenie wszystkich warunków cyberbezpieczeństwa może być mylące.

Dlaczego ta funkcja jest użyteczna?

Jeśli masz problemy z podstawami, zapoznaj się z wirusami, oprogramowaniem szpiegującym, złośliwym oprogramowaniem i innymi zagrożeniami online. Wirusy, oprogramowanie szpiegujące, złośliwe oprogramowanie itp. Wyjaśnienie: Zrozumienie zagrożeń online Wirusy, oprogramowanie szpiegujące, złośliwe oprogramowanie itp.

Wyjaśnienie: Zrozumienie zagrożeń online zaczynasz myśleć o wszystkich rzeczach, które mogą pójść nie tak podczas przeglądania Internetu, sieć zaczyna wyglądać dość przerażającym miejscem. Dlaczego więc wprowadzamy Androida do miksu? Odpowiedź leży w ostatnim raporcie Z6Mag, że Google zlikwidował siedem aplikacji typu stalkerware.

Każdy z nich miał kierunek marketingowy ukierunkowany na określoną niszę. Niestety w przeszłości Google Play wielokrotnie sprawdzało się, że zawiera szkodliwe aplikacje. Na przykład sklep Google Play zawierał złośliwe oprogramowanie do strzyżenia w sklepie z Androidem Co to jest złośliwe oprogramowanie Clipper i jak wpływa na użytkowników Androida?

Co to jest złośliwe oprogramowanie Clipper i jak wpływa na użytkowników Androida? Używasz kryptowaluty na Androidzie? To nie jest tak bezpieczne, jak myślisz! Oto, co musisz wiedzieć o złośliwym oprogramowaniu Clipper. Chociaż aplikacje te już dawno minęły, resztki reklam z czasów, gdy były aktywne, wciąż pozostają. Dają one pewien wgląd w działanie tych aplikacji i dlaczego Google je zdjął.

Rzućmy okiem na dwa przykłady, aby zobaczyć, co zrobiły te aplikacje. Niektóre z wymienionych powyżej aplikacji działają tak, jak mówią w nazwie. Sieć weryfikuje czy Twoje urządzenie nie zostało wpisane na czarną liste urządzenia skradzone, służące do celów niezgodnych z prawem etc ewentualnie szarą urządzenia z ograniczonym dostępem, mogą powodować problemy z siecią.

Jak uwolnić się od szpiegów – w życiu prawdziwym, a nie w filmach

On identyfikuje do jakiej sieci należysz i jaki jest twój numer. Nic nie przeszkadza żeby usługi typu Tandem były realizowane tak jak dwóch niezależnych użytkowników a kierowanie do konkretnego było zrobione na poziomie HLR. Oczywiscie osoba majaca telefon zawsze dostaje komunikaty o kazdej wykonanej czynności zdalnie. Nie filtrują, bo się nie da. Gdyby ktoś to odfiltrował to przestanie działać sieć.

Test na wierność partnera

Jedyna metoda to namierzanie PC z z których przychodzi duża ilość zapytań o różne telefony, ale w praktyce nikt tego nie robi. Dzięki temu może odbierać połączenia przychodzące. Chyba SkyLock nie odpytuje listy usług jakie ma aktywne abonent? Dzwoniący dostaje informacje o przekazywaniu połączeń, więc drugi numer też jest raczej łatwy do uzyskania.

Najlepiej jak kos z androidem zaloguje sie na mail grupowy w gmailu. Potem w ustawieniach konta google widzę kilka telefonów, znam ich lokalizację, zdalnie instaluję jakieś śmieciowe aplikacje i ustawiam budziki :D BK w hooy. Nie tylko operatorzy maja możliwość namierzania danego telefonu są tez firmy w PL gdzie za odpowiednia opłata można sprawdzić gdzie dany delikwent się znajduje. Usługa jest dość kosztowna ale daleko jej do kosztów o których piszecie Nawet zmieniłem na 30 dni, dalej pusto. Wtedy Verint chciał za to 3mln EUR.

Od tego czasu wiedza się rozpowszechniła, ceny spadły i robi to już całkiem sporo firm, a technologia jest dostępna także dla świata przestępczego. Wystarczy zwykły komputer podłączony gdzieś do sieci SS7 najlepiej w jakimś dziwnym kraju. Opisywane działanie polegające na wyznaczeniu lokalizacji za pomocą odległości od trzech znanych punktów nazywa się trilateracją. Tyle tylko że dokument z którego zamieszczone są obrazki stwierdza że sygnalizacja ss7 nie przesyła lokalizacji o BTS i dość szczegółowo wyjaśnia w jaki sposób orientacyjnie określa się lokalizację.

9 najlepsze ukryte aplikacje szpiegowskie dla Androida i iPhone 'a | SuspeKt | Yakaranda

Sprowadza się to tak naprawdę do uzyskania informacji o MSC a nie BTS, co daje lokalizację z dokładnością co najwyżej do miasta. Tak przynajmniej pokazują pozostałe grafiki z tego dokumentu, te których nie załączyliście. Zatem tworzenie zabezpieczeń w samym protokole nie było konieczne, wystarczała fizyczna ochrona łacza. A, że obecnie SS7 chodzi po IP no to już zupełnie inna historia. Przeczytałem cały artykuł wchodziłem w linki i nadal nie wiem jak namierzyć numer a muszę namierzyć numer tel.

- Monitoring telefonu, kontrola rozmów, SMS, GPS, nagrywanie otoczenia - Spyphone S-Agent Android.

- Śledzić inne ludy na Facebooku na Androida.

- Jak ludzie są śledzeni w rzeczywistości: systemy operacyjne i aplikacje?

- Hacking Telefon komórkowy do iPhone 6 Plus.

Człowieku, dokładność kozacka. Ktoś to już sprawdził, potrzebował bym trochę pomocy jeśli ktoś by chciał pomoc ;-. Bartek Czy mam już walić głową w ścianę, że mi kasa odpłynęła w dal razem z wyparowanym niedawno telefonem? Karta sim nie jest aktywna.. Do określenia miejsca w płaszczyźnie wystsrczą dwa miejsca. Wystarczy że komórka zaloguje sie w dwa punkty od razu komórka jest trzecim punktem pokazującym swoje miejsce.

To jest ta tryangulacja.

- Najlepsza aplikacja na telefon komórkowy szpiegujący na Androida.

- SpyPhone iOS Extreme?

- Best Spy Software Monitoring Telefon komórkowy.

- Naucz się wyłączać szpiegostwo na iPhonea.

Czysta geometria. Po kiego mi trxy punkty i czwarty mój? Bezsens piszącego.

Hakerke xna ale geometria się kłania. Artyleria na tym stoi. Żeby określić jednoznacznie położenie, potrzebny jest jeszcze trzeci punkt odniesienia. Jeśli komórka ma zmienioną kartę, to jak ją znaleźć? Co ma do rzeczy triangulacja, jeśli komórka ma inne dane identyfikacyjne. Musiałabym znać jej aktualny nr?? Mnie nie chodzi o dokładne zlokalizowanie tylko mniej więcej w jakim terenie może być w promieniu kilometra np.

Wczoraj mnie tak prawdopodobnie tak drapli, a przynajmniej najbardziej odpowiada ten opis sytuacji idzie gość bez spodni ulicą, za nim auto, słyszę tylko, że facet obrywa. Stwierdziłem, że zadzwonię, pod , wyłaczyłem się, po sekundzie głuchy telefon. Oddzwoniłem, nikt nie odbiera, po 5 min znowu, babka mi powiedziała, ze rzeczywiście było dzwonione ale o godzinie ok 18, a sytuacja działa się o 4 rano.

Co ciekawe Rzeczywiście połączenie przychodzące z tego nr było o godzinie Natomiast nie miałem żadnego połączenia przychodzącego w rejestrze o godzinie 4. Nie zdąrzyłem telefonu odłożyć, a stała przy mnie policja. Mimo, że przeszedłem już dość znaczny kawałek. Stałem tylko z kolegą, więc zapisali dane ale jest to niekomfortowa sytuacja. Ciekawe czy jak na kiblu siedzę, to też szpiegują. Czyli działa to na zasadzie potwierdzenia. Jade sobie na wakacje przez Niemcy Na pewnym parkingu zaczepia mnie jakis irlandczyk w samochodzie wewnatrz siedzi chyba zona i troje dzieci lat.

SpyPhone IOS Extreme

Nastepnego dnia odebral i przepraszal, ze tak pozno , ale odsypiał wiec pierwszy szok — tel odebral, wiec karty nie wywalil, chyba jednak nie zlodziej. Nadal twierdzi, ze kase odda, tylko. Od tametj pory zero kontaktu, nie odbiera rozmow odrzuca , nie opisuje na sms, anie whatsup chodz.

Możesz sprawdzić sklep Apple i sprawdzić, czy aplikacja tam jest. Jeśli nie, prawdopodobnie Twój telefon został zepsuty. Zagłębianie się w iPhone'a jest trudniejsze niż Android, ale istnieje łatwy sposób na usunięcie z niego oprogramowania szpiegującego. Wystarczy zaktualizować oprogramowanie do najnowszej wersji przez iTunes. Aktualizacja usunie oprogramowanie szpiegujące i wszelkie inne oprogramowanie zainstalowane zewnętrznie.

Ale zanim to zrobisz, zrób kopię zapasową ważnych danych w telefonie. Przywrócenie ustawień fabrycznych telefonu, czy to Androida, czy iPhone'a, spowoduje usunięcie oprogramowania szpiegującego, ale ponownie pamiętaj, aby wykonać kopię zapasową danych, takich jak kontakty, zdjęcia i muzyka, w przeciwnym razie je utracisz. Jeśli to zrobisz, będziesz również potrzebować silnego hasła, aby zapobiec nieautoryzowanemu dostępowi do urządzenia w przyszłości. Większość ofiar nie zdaje sobie sprawy z istnienia tego typu oprogramowania.