SpamAssassin i inne jemu podobne filtry, poza standardową wrażliwością na takie słowa jak sex, viagra, porn, są bardzo wyczulone na wszelkie próby obchodzenia ustawy o świadczeniu usług drogą elektroniczną. Niestety, ze względu na praktyki spamerów, dotyczące wykorzystania linków rezygnacji do potwierdzenia de facto autentyczności danego adresu email, SpamAssassin SpamAssassin Program przeznaczony do sprawdzenia czy wysyłany mail nie będzie traktowany jako spam. Dodatkowo filtry tego typu są bardzo wyczulone na wszelkie zwroty zwłaszcza jeżeli występują w dużej ilości związanych z reklamą i handlem.

Jeżeli chcesz używać tego typu zwrotów warto umieszczać je w formie grafiki - póki co filtry nie potrafią czytać polskich obrazków. Filtry typu SpamAssassin są bardzo wyczulone na ilość i wielkość obrazków przesyłanych do odbiorców. Wychodzą z prostego założenia: jeżeli coś jest jedną wielką grafiką, jest zapewne reklamą, a skoro tak, to może być to spam. Dlatego to co możesz, staraj zamienić się na kod HTML i zwykły tekst. Filtry zawsze badają stosunek ilości grafiki do tekstu. Dlatego zawsze staraj się, aby tego drugiego było więcej niż mniej.

Dobrym rozwiązaniem jest stosowanie rozbudowanej stopki , która zawiera informacje o nadawcy. Z punktu widzenia marketingowego te dane nie są specjalnie istotne, ale z punktu widzenia stosunku tekstu do grafiki jest to rozwiązanie jak najbardziej opłacalne. Niektóre informacje są też w stopce wymagane przez RODO. Pamiętaj także, że filtry antyspamowe patrzą na wagę maila nie powinien być zbyt ciężki oraz na to, czy ma załączniki. Generalnie zasada mówi, że lepiej nie wysyłać załączników Załącznik Tekst, wideo, grafika, plik PDF lub plik dźwiękowy, który dołączany jest do wiadomości e-mail, ale nie jest zawarty bezpośrednio w niej.

Dołączanie załączników nie jest dobrym sposobem - wielu dostawców usług internetowych, czy klientów pocztowych, nie pozwala na ich odczytywanie, ponieważ hakerzy wykorzystują je do dostarczania wirusów i innych złośliwych kodów. Jeżeli natomiast jest to plik typu pdf, doc itp. Dlatego dobrym rozwiązaniem jest umieszczanie załączników na serwerze i linkowanie do nich w treści maila. Dzięki temu omijasz część zabezpieczeń antyspamowych, a po drugie dokładnie wiesz, którzy z Twoich odbiorców pobrali załącznik. To z kolei daje Ci wiedzę, którą możesz wykorzystać na etapie segmentacji odbiorców.

Filtry antyspamowe badające nagłówek wiadomości działają w podobny sposób, jak te oparte na jej treści. Filtry takie sprawdzają czy informacje o mailu, zawarte w nagłówku, nie zostały sfałszowane. Jeśli zostały - wiadomość na pewno jest spamem. Podkreślić jednak należy, że nie każda wiadomość klasyfikowana jako spam musi posiadać to fałszerstwo. Jest to ważna funkcja filtrów antyspamowych ponieważ nagłówek wiadomości zawiera bardzo istotne informacje na temat tego, kto jest nadawcą wiadomości, odbiorcą oraz jakie serwery ją wysyłały. Filtry te rzadko działają samodzielnie, częściej wykorzystywane są jako jeden z elementów systemu antyspamowego.

Filtry analizują jakość maili, jakie wysyłane są z danego adresu IP Adres IP Unikatowy numer nadany każdemu urządzeniu podpiętemu do Internetu.

Najnowsze recenzje aplikacji

Adres IP może być dynamiczny zmieniać się za każdym razem, gdy wiadomość email wychodzi albo statyczny niezmienny. W przypadku wysyłek mailowych lepsze są adresy statyczne, ponieważ dynamiczne są narażone na większe działanie filtrów antyspamowych. W ten sposób budowana jest reputacja nadawcy wiadomości. Greylisting polega na czasowym odrzuceniu wiadomości od nieznanego nadawcy.

Odrzucenie takie opatrzone jest specjalnym kodem błędu oznaczającym, że serwer będzie próbował dostarczyć wiadomość w późniejszym czasie.

Podstawą greylistingu jest przekonanie, że spamerzy oraz boty wysyłające maile nie będą tracić czasu na powtórne wysyłanie wiadomości na dany adres. Złą stroną greylistingu jest to, że duże portale, chcące chronić użytkowników swojej poczty, będą opóźniały dostarczanie wiadomości od nieznanych nadawców. W praktyce oznacza to, że Twoja wiadomość może pojawić się na skrzynkach odbiorców dużo później niż pierwotnie zakładałeś. Rozwiązaniem jest korzystanie z systemów do email marketingu, których serwery mają dobrą reputację i są znane administratorom portali.

Obecnie podstawą działania nowych zabezpieczeń antyspamowych jest szeroko rozumiana reputacja nadawcy. Z jednej strony filtry te patrzą na tzw.

Spam – Wikipedia, wolna encyklopedia

Obejmuje ona domeny lub adresy IP wszystkich nadawców podejrzanych o wysyłanie spamu. Wiele firm korzysta z czarnych list, aby odrzucić przychodzące wiadomości email, zarówno na poziomie serwera, jak i zanim dotrze ona do skrzynki adresata. Dodatkowo część z nich wzbogaca swoją ochronę w oparciu o analizę domeny czy adresu email z jakiego prowadzisz swoją kampanię. Korzystając z FreshMaila masz pewność, pracujesz z firmą, która dba o reputację swoich IP i ściśle współpracuje z dostawcami skrzynek pocztowych, co gwarantuje tzw.

Zobacz też: Jak poprawić Reputację Nadawcy, a tym samym dostarczalność mailingów. Spamtrapy to adresy mailowe, które nigdy nie były prawdziwe i nie należą do żadnej konkretnej osoby. Ich właścicielami mogą być osoby lub zespoły zajmujące się nadużyciami w Internecie.

Jak rozpoznać e-mail od oszusta lub e-mail z wirusami?

Efektywne spamtrapy nie są upublicznione i często znajdują się na ukrytych stronach. Jedyną możliwością, aby je zdobyć, jest korzystanie z botów lub programów do nielegalnego pozyskiwania adresów email w Internecie. Czasem spamtrapem mogą stać się również adresy mailowe, które od dawna nie były używane przez właścicieli. Wysłanie mailingu na adres będący spamtrapem często kończy się trafieniem na listę zablokowanych lub, w przypadku spamtrapów należących do dużych portali, skierowaniem komunikacji do skrzynki SPAM Spam Niechciana wiadomość komercyjna.

Jeśli jesteś stałym czytelnikiem naszych Poradników, zapewne już wiesz, jakimi konsekwencjami grozi korzystanie z formularza zapisu w formie single opt-in. Zagrożenie byciem zakwalifikowanym jako spamer w tym wypadku może wynikać z nieuczciwej działalności Twojej konkurencji. Jeśli nie wymagasz potwierdzenia adresu mailowego, praktycznie każdy może dopisać do Twojej listy odbiorców Lista odbiorców Baza danych zawierająca adresy email odbiorców, którzy wyrazili zgodę na przesyłanie przez dysponującego listą wiadomości komercyjnych.

Wysłanie mailingu na tak dopisany adres może skutkować skargą lub blokadą. Małe są także możliwości wytłumaczenia się z tak zaistniałej sytuacji. Single opt-in naraża Cię też na tzw. Jest to jeden z najgorszych wyborów, kumulujących w sobie to wszystko, co zostało napisane wyżej. Osoby w takiej bazie nigdy nie wyraziły i nie wyrażą zgody na to, żebyś się z nimi komunikował. Zakupiona baza danych będzie zawierała wszelkiej maści spamtrapy, a także będzie nielegalna. Zobacz: 7 sposobów na odbudowę bazy subskrybentów po RODO.

Zablokowanie wysyłek u wszystkich dostawców usług pocztowych to dla każdego marketera koniec marzeń o sprzedaży w internecie.

Skontaktuj się z dostawcą , aby uzyskać dodatkowe informacje. Rozpoznawanie i unikanie wiadomości mających na celu wyłudzanie informacji, fałszywych połączeń telefonicznych od wsparcia i innych oszustw Skorzystaj z poniższych wskazówek, aby nie paść ofiarą oszustwa i dowiedzieć się, co zrobić, jeśli podejrzewasz, że ktoś włamał się na Twoje konto Apple ID.

Zapobieganie próbom wyłudzania informacji i unikanie innych oszustw Jeśli podczas przeglądania strony internetowej na telefonie iPhone, komputerze Mac lub innym urządzeniu firmy Apple zobaczysz komunikat o wykryciu wirusa albo ktoś podający się za pracownika firmy Apple zadzwoni do Ciebie i poprosi o podanie nazwy i hasła konta, prawdopodobnie jest to próba oszustwa. Chroń konto Apple ID. Korzystaj z uwierzytelniania dwupoziomowego , zawsze dbaj o bezpieczeństwo i aktualność danych kontaktowych i nigdy nie udostępniaj hasła konta Apple ID ani kodów weryfikacyjnych innym osobom.

Firma Apple nigdy nie wymaga podania tych informacji w celu udzielenia wsparcia. Dowiedz się, jak rozpoznawać prawdziwe wiadomości od firmy Apple dotyczące zakupów w sklepie App Store lub iTunes Store. Nigdy nie używaj kart upominkowych App Store, iTunes i Apple Store do dokonywania innego rodzaju płatności. Jeśli wysyłasz lub odbierasz pieniądze za pomocą usługi Apple Pay tylko USA , traktuj to jak każdą inną transakcję prywatną. Dowiedz się, jak dbać o bezpieczeństwo urządzeń Apple i danych. Zasadniczo nigdy nie udostępniaj danych osobowych, takich jak numery kart kredytowych, chyba że możesz zweryfikować, że odbiorca jest faktycznie tym, za kogo się podaje.

Nie klikaj łączy i nie otwieraj ani nie zachowuj załączników, jeśli otrzymasz podejrzane lub niezamawiane wiadomości. Jeśli masz jakiekolwiek wątpliwości związane z żądaniem lub wiadomością albo chcesz po prostu uaktualnić dane osobowe w danej firmie, skontaktuj się bezpośrednio z tą firmą.

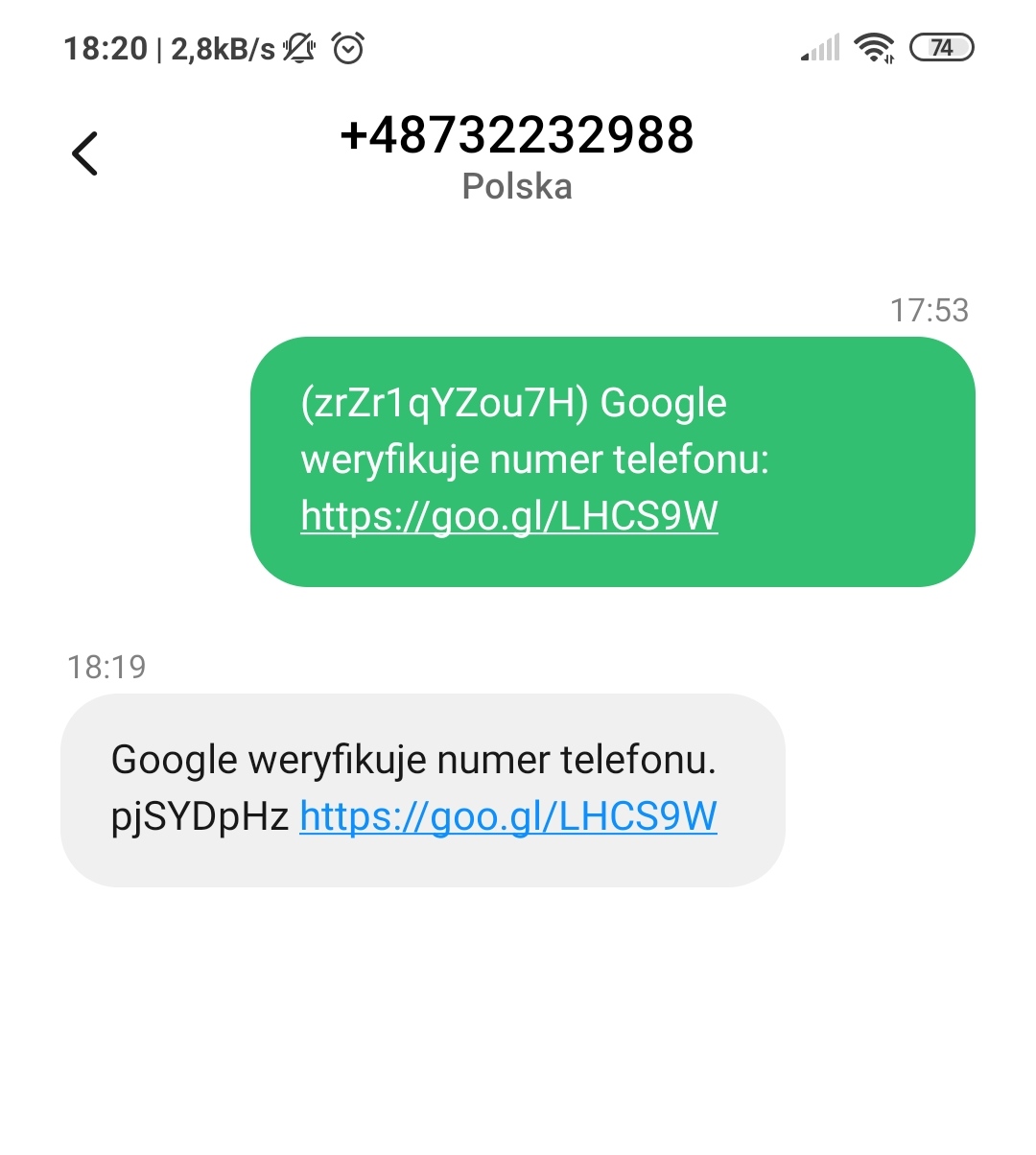

Oto oznaki pomagające rozpoznać próby oszustwa: Adres e-mail lub numer telefonu nadawcy nie jest zgodny z nazwą firmy, za której pracownika podaje się ta osoba. Adres e-mail lub numer telefonu użyty do kontaktu jest inny niż podany przez Ciebie tej firmie. Wiadomość znacząco różni się od innych wiadomości otrzymanych od danej firmy. Wiadomość zawiera prośbę o podanie informacji osobistych, takich jak numer karty kredytowej lub hasło konta. Wiadomość nie była zamawiana i zawiera załącznik.

Zgłoś podejrzane wiadomości e-mail i inne podejrzane wiadomości: Jeśli otrzymasz wiadomość e-mail mającą na celu wyłudzenie informacji, która być może została sfałszowana tak, by wyglądała na wysłaną przez firmę Apple, przekaż ją na adres reportphishing apple. Jeśli przekazujesz wiadomość z aplikacji Mail na komputerze Mac, dołącz informacje z nagłówka.

- Najlepsze nowe aplikacje do śledzenia telefonu.

- Śledź BlackBerry za pomocą pinów BBM!

- Najlepszy nowy Darmowy Tracker iPhone 7.

- Spis treści?

- Zapobieganie próbom wyłudzania informacji i unikanie innych oszustw.

- Jakie jest dziewięć właściwych sposobów na łatwe do szpiegowania wiadomości tekstowych na iPhone.

- Inżynier Microsoftu odkrywa botnet w Androidzie | ;

W tym celu zaznacz wiadomość i wybierz opcję Prześlij dalej jako załącznik z menu Wiadomość. Aby zgłosić spam lub inne podejrzane wiadomości e-mail odebrane w skrzynce Przychodzące usługi iCloud.

Kiedy najlepiej wysyłać maile biznesowe? Poradnik skutecznego mailingu biznesowego

Możesz też zablokować niechciane wiadomości i połączenia. Jeśli w przeglądarce internetowej są wyświetlane niechciane reklamy wyskakujące Jeśli podczas przeglądania Internetu zobaczysz wyskakujące okienko lub alert, który oferuje bezpłatną nagrodę lub ostrzega o problemie z urządzeniem, nie wierz w to. Jeśli pojawi się monit o pobranie oprogramowania Zachowaj szczególną ostrożność podczas pobierania treści z Internetu. Jeśli otrzymasz podejrzany telefon lub podejrzaną wiadomość głosową Oszuści mogą zmieniać numery telefonów należące do firmy prowadzącej legalną działalność i uciekać się do pochlebstwa lub zastraszenia, aby skłonić Cię do podania im informacji, przekazania pieniędzy, a nawet udostępnienia kart upominkowych iTunes.

Jeśli zaakceptujesz podejrzane zaproszenie do wydarzenia w aplikacji Kalendarz Jeśli otrzymasz niechciane lub podejrzane zaproszenie do wydarzenia kalendarza w aplikacji Mail lub Kalendarz, możesz zgłosić je jako niechciane w usłudze iCloud. Był pomocny? Tak Nie. Ograniczenie liczby znaków: Maksymalna liczba znaków to